Por que você não deve usar a filtragem de endereço MAC em seu roteador Wi-Fi

A filtragem de endereço MAC permite definir uma lista de dispositivos e permitir apenas esses dispositivos em sua rede Wi-Fi. Essa é a teoria, de qualquer maneira. Na prática, essa proteção é tediosa de configurar e fácil de violar.

Este é um dos recursos do roteador Wi-Fi que lhe dará uma falsa sensação de segurança. Basta usar a criptografia WPA2. Algumas pessoas gostam de usar a filtragem de endereço MAC, mas não é um recurso de segurança.

Como funciona a filtragem de endereços MAC

RELACIONADO:Não tenha uma falsa sensação de segurança: 5 maneiras inseguras de proteger seu Wi-Fi

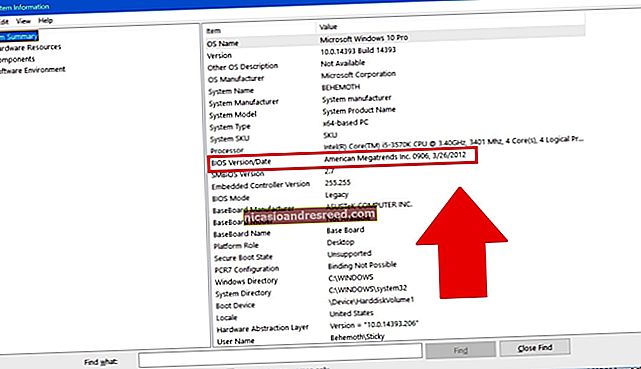

Cada dispositivo que você possui vem com um endereço de controle de acesso à mídia exclusivo (endereço MAC) que o identifica em uma rede. Normalmente, um roteador permite que qualquer dispositivo se conecte - desde que conheça a senha apropriada. Com a filtragem de endereço MAC, um roteador primeiro comparará o endereço MAC de um dispositivo com uma lista aprovada de endereços MAC e só permitirá um dispositivo na rede Wi-Fi se seu endereço MAC tiver sido especificamente aprovado.

Seu roteador provavelmente permite que você configure uma lista de endereços MAC permitidos em sua interface da web, permitindo que você escolha quais dispositivos podem se conectar à sua rede.

A filtragem de endereços MAC não oferece segurança

Até agora, isso parece muito bom. Mas os endereços MAC podem ser facilmente falsificados em muitos sistemas operacionais, portanto, qualquer dispositivo pode fingir ter um desses endereços MAC exclusivos permitidos.

Os endereços MAC também são fáceis de obter. Eles são enviados pelo ar com cada pacote indo e vindo do dispositivo, pois o endereço MAC é usado para garantir que cada pacote chegue ao dispositivo certo.

RELACIONADO:Como um invasor pode violar a segurança da sua rede sem fio

Tudo o que um invasor precisa fazer é monitorar o tráfego Wi-Fi por um ou dois segundos, examinar um pacote para encontrar o endereço MAC de um dispositivo permitido, alterar o endereço MAC do dispositivo para aquele endereço MAC permitido e conectar-se no lugar desse dispositivo. Você pode estar pensando que isso não será possível porque o dispositivo já está conectado, mas um ataque de “desautorização” ou “desassocização” que desconecta à força um dispositivo de uma rede Wi-Fi permitirá que um invasor se reconecte em seu lugar.

Não estamos exagerando aqui. Um invasor com um conjunto de ferramentas como o Kali Linux pode usar o Wireshark para espionar um pacote, executar um comando rápido para alterar seu endereço MAC, usar aireplay-ng para enviar pacotes de desassociação para aquele cliente e, em seguida, conectar-se em seu lugar. Todo esse processo pode facilmente levar menos de 30 segundos. E esse é apenas o método manual que envolve fazer cada etapa manualmente - não importa as ferramentas automatizadas ou scripts de shell que podem tornar isso mais rápido.

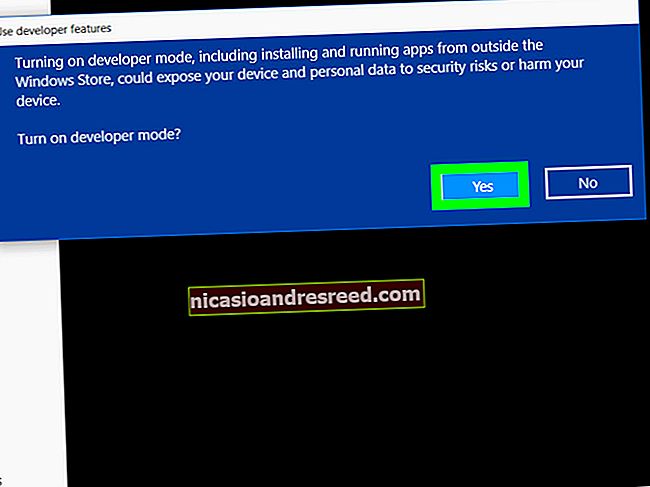

A criptografia WPA2 é suficiente

RELACIONADO:A criptografia WPA2 do seu Wi-Fi pode ser quebrada off-line: Veja como

Neste ponto, você pode estar pensando que a filtragem de endereços MAC não é infalível, mas oferece alguma proteção adicional em relação ao uso apenas de criptografia. Isso é meio verdade, mas não realmente.

Basicamente, contanto que você tenha uma senha forte com criptografia WPA2, essa criptografia será a coisa mais difícil de decifrar. Se um invasor puder quebrar sua criptografia WPA2, será trivial para ele enganar a filtragem de endereços MAC. Se um invasor ficar perplexo com a filtragem de endereço MAC, ele definitivamente não será capaz de quebrar sua criptografia em primeiro lugar.

Pense nisso como adicionar uma fechadura de bicicleta à porta de um cofre de banco. Qualquer ladrão de banco que conseguir passar pela porta do cofre do banco não terá problemas para cortar a fechadura de uma bicicleta. Você não adicionou nenhuma segurança adicional real, mas toda vez que um funcionário do banco precisa acessar o cofre, ele tem que gastar tempo lidando com o bloqueio da bicicleta.

É tedioso e demorado

RELACIONADO:10 opções úteis que você pode configurar na interface da web do seu roteador

O tempo gasto gerenciando isso é o principal motivo pelo qual você não deve se preocupar. Ao configurar a filtragem de endereço MAC em primeiro lugar, você precisará obter o endereço MAC de cada dispositivo em sua casa e permiti-lo na interface da web do seu roteador. Isso levará algum tempo se você tiver muitos dispositivos habilitados para Wi-Fi, como a maioria das pessoas.

Sempre que você adquire um novo dispositivo - ou um convidado chega e precisa usar seu Wi-Fi em seus dispositivos - você terá que entrar na interface da web do seu roteador e adicionar os novos endereços MAC. Isso é além do processo de configuração normal, em que você deve conectar a senha do Wi-Fi em cada dispositivo.

Isso apenas adiciona trabalho adicional à sua vida. Esse esforço deve ser recompensado com uma segurança melhor, mas o aumento minúsculo ou inexistente na segurança que você obtém faz com que isso não valha o seu tempo.

Este é um recurso de administração de rede

A filtragem de endereço MAC, usada corretamente, é mais um recurso de administração de rede do que um recurso de segurança. Ele não o protegerá contra invasores que tentam violar ativamente sua criptografia e entrar em sua rede. No entanto, ele permitirá que você escolha quais dispositivos são permitidos online.

Por exemplo, se você tem filhos, pode usar a filtragem de endereço MAC para impedir que seus laptops ou smartphones acessem a rede Wi-Fi se precisar aterrá-los e tirar o acesso à Internet. As crianças podem contornar esses controles dos pais com algumas ferramentas simples, mas elas não sabem disso.

É por isso que muitos roteadores também têm outros recursos que dependem do endereço MAC de um dispositivo. Por exemplo, eles podem permitir que você habilite a filtragem da web em endereços MAC específicos. Ou você pode impedir que dispositivos com endereços MAC específicos acessem a web durante o horário escolar. Na verdade, esses não são recursos de segurança, pois não foram projetados para impedir um invasor que sabe o que está fazendo.

Se você realmente deseja usar a filtragem de endereço MAC para definir uma lista de dispositivos e seus endereços MAC e administrar a lista de dispositivos permitidos em sua rede, fique à vontade. Algumas pessoas realmente gostam desse tipo de gerenciamento em algum nível. Mas a filtragem de endereço MAC não oferece nenhum impulso real para a segurança do seu Wi-Fi, então você não deve se sentir obrigado a usá-la. A maioria das pessoas não deve se preocupar com a filtragem de endereço MAC e - se o fizerem - deve saber que não é realmente um recurso de segurança.

Crédito da imagem: nseika no Flickr